geekchallenge

crypto

signin

easy_classic

凯撒+W型栅栏+base64+熊曰解密++emoji+普莱费尔加密解密

misc

签到

下一站是哪儿

binwalk分离+标准银河字母表+航班查询+航班有两种表达方式

Qingwan心都要碎了

博物馆,一不小心随便输一个直接对了

xqr

分离图片+调整图片大小+stegsolve异或

窃听风云

Net-NTLMv2哈希爆破

本人彩笔,参考下文破解的:

利用hashcat破解NTLMv2 hash - 简书 (jianshu.com)

ez_smilemo

网上搜,搜到一个工具UndertaleModTool,打开data.win文件,找一下就能找到flag了

web

Ezhttp

最后一步是via,比较少见一点

unsign

简单的pop链

easy_php

比较难的一步

1 | |

采用科学计数法绕过即可

n00b_Upload

简单的文件上传,就是蚁剑连不上🤔

ctf_curl

要有一台vps,然后开启监听

直接传文件

1 | |

ez_remove

字符绕过(十六进制)+fast_destruct+glob读文件+chdir绕过openbasedir

system被ban了,

glob读文件:(类似ctfshow72)

1 | |

最终payload:

1 | |

ez_path

提交框含有目录穿越漏洞(这题../读不了(url编码后的),也不知道为什么)

最终payload:

Title://f14444(从主页F12得知)(一个‘/’也行)

Content:

you know flask?

考点:session伪造

下载工具,将cookie值解密,并改造成admin

加密过程中发现需要密钥,在robots.txt里可以找到

最终payload:

1 | |

klf_ssti

一解:

tplmap测出jinja2模板盲注

直接跑脚本出了

二解:

tplmap拿到shell后,将结果写入robots.txt

Puppy_rce

无参数RCE,随机读文件,最终payload

1 | |

另一种payload:

1 | |

非常好文章:PHP的无参数RCE - 先知社区 (aliyun.com)

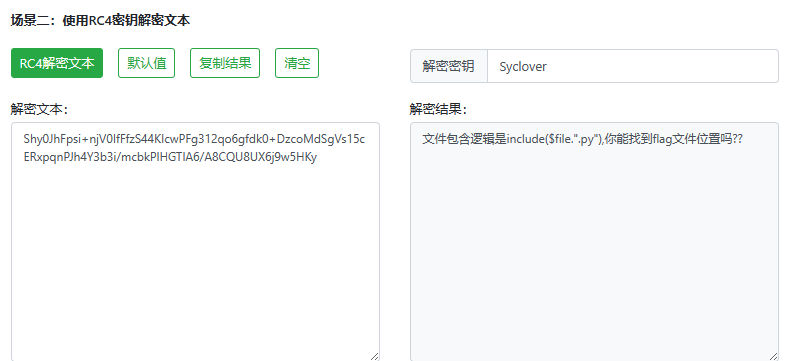

ezrfi

1 | |

读完base64(php)+尊嘟假嘟,然后不会了,发现官方有个hint,rc4解密,密钥是题目描述的Syclover,然后又不会了,等wp了

差最后一步:

1 | |

scan_tool

感觉像拼接命令执行,类似ping题,但是,好像被过滤了,直接搜CTF nmap

搜到一道相似的[网鼎杯]2020朱雀组的Nmap,用他们的payload打,但是打不出,一堆参数都被过滤了,后缀php也被过滤了

此处顺便记录一下写马的payload

1 | |

换种方式,查看有关这个的相关函数escapeshellarg和escapeshellcmd

然后继续搜,搜到有一篇博客说如果escapeshellarg 和 escapeshellcmd 在输入非ASCII 的字符时,会直接被忽略。

于是在命令参数中间夹杂中文字符,最终payload:

1 | |

famale_imp_l0ve

考点: phar伪协议读zip文件

打开题目,文件上传,发现只能上传zip

F12发现include.php,用来文件包含

1 | |

写一个一句话木马,然后压缩为zip,然后上传,然后phar伪协议读文件,zip协议也可以

payload

1 | |

klf_2

payload:

1 | |

好用的构造

1 | |

无注释版本,可直接食用

1 | |

一些数字会被检测的话,可以参考下面思路,具体题目具体分析

1 | |

自己复现时自己用的文件名字

1 | |

拼接构建的一般步骤:拼接函数+拼接文件名+全角半角绕过+获取字符

klf_3

同klf_2